随着软件盗版、代码窃取和逆向工程技术的普及,合法的软件保护需求正不断上升。尤其在使用VisualStudio(VS)这类主流开发环境时,开发者亟需构建一套高效、合规且稳定的代码保护机制,避免核心算法被反编译或逆向剖析。VS开发环境中如何进行合法的软件保护设计VS如何配合加密工具增强代码安全性这一问题,已成为安全开发工程中的核心议题。接下来,我们将围绕开发流程中具体可操作的保护手段,深入剖析如何在实际项目中有效落地安全策略。

一、VS开发环境中如何进行合法的软件保护设计

在VisualStudio开发环境中,构建软件安全防护机制并非简单叠加某个工具即可,而是需要从源代码结构、安全策略、编译配置到后期加壳等流程整体统筹。以下是几种主流的合法保护方法:

1.使用代码混淆技术

通过混淆工具(如Dotfuscator、ConfuserEx、Obfuscatorfor.NET等)对源码进行变量名、控制流程的扰乱,可以有效增加逆向门槛。特别是在C#、VB.NET等托管语言中,混淆能显著打击反编译器的可读性。

2.启用编译级安全设置

在VS中设置Release编译模式时,务必启用以下保护参数:

禁用调试符号(`/DEBUG:NO`)

启用整合代码优化(`/O2`或`/Ox`)

启用堆栈保护(`/GS`)

使用ASLR和DEP(链接器中启用`/DYNAMICBASE`与`/NXCOMPAT`)

3.嵌入运行时完整性检查逻辑

可通过插入自定义代码检测函数来确认程序是否被篡改、是否在沙箱中运行或是否启用了调试器。例如,检测`Is Debugger Present`、`Check Remote Debugger Present`、`Nt Query Information Process`等系统API调用,判断当前进程环境。

4.基于签名验证的授权机制

通过公钥-私钥机制生成的License签名,可嵌入程序启动前校验流程,避免非法复制和运行。VS项目可结合Open SSL库或C#中的RSA组件,动态加载加密签名信息,确保授权完整性。

二、VS如何配合加密工具增强代码安全性

除开发层面代码策略外,结合加密类第三方工具对最终输出的可执行文件(EXE/DLL)进行保护,是行业中常见的双重防护方法。需要注意的是,此类保护必须出于合法授权软件范围,不能用于破解或绕过。

1.常见加密保护工具与其功能概览:

VM Protect:支持将代码片段虚拟化,生成自定义字节码并绑定硬件信息。

Enigma Protector:集成多重授权校验、硬件绑定、代码虚拟化和资源加密。

AS Pack或UPX(慎用):属于压缩壳,对小型程序体积优化有一定作用,但防护力有限。

2.加密工具的集成方法(以通用方式说明):

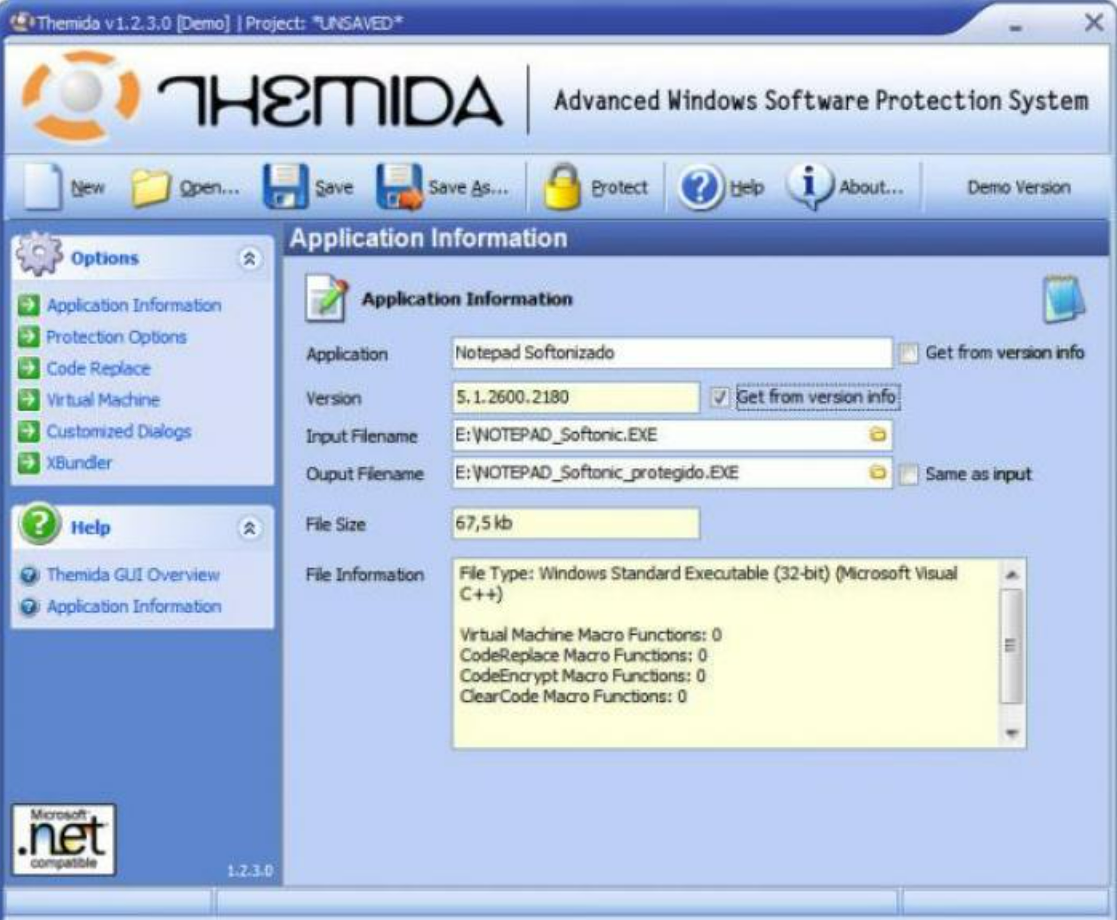

在VS中编译完毕后,使用Post-build事件自动调用加壳命令行工具,如`Themida.exe/protect my app.exe`;

对于带参数保护的脚本(如VM Protect配置文件),可将其集成到构建系统中,如MSBuild任务或CI/CD脚本;

注意保留调试版本与未加密版本,以便问题追踪或后续升级使用。

3.合法场景下的安全注意事项:

加密操作应在具有软件所有权和完整源代码控制的前提下进行;

不应加壳未经授权的第三方组件或平台库,避免法律风险;

加密后程序需进行稳定性验证,确保无二次编译错误、性能劣化等问题。

三、如何在VS中实现运行时反调试机制

除了静态保护措施与加壳工具的组合外,运行时反调试机制已成为高级开发者保障软件完整性的常见手段。此类技术可有效拦截调试器、内存注入、APIHook等行为,提高逆向分析的门槛。

1.检测调试器是否附加

在C/C++项目中,常使用以下方式实现调试环境判断:

if (Is Debugger Present()||Check Remote Debugger Present(Get Current Process(),&is Debug)){

ExitProcess(0);

}

2.设置异常陷阱机制

通过在敏感函数中故意制造非法内存访问,并使用`SEH`捕获调试器未能处理的异常,判断是否存在调试器。

3.APIHook检测机制

检查关键API(如`MessageBoxA`、`CreateProcess`)是否被篡改,判断是否存在Hook行为。使用CRC校验、内存特征比对等方式提升安全性。

4.时钟检测与执行速度分析

通过`QueryPerformanceCounter`记录关键代码块的运行时间,若检测到异常延迟(如设置断点造成的停滞),则判断为调试器干预。

5.动态加载与隐藏字符串

避免将关键API名称明文写入可执行文件,通过Run-Time动态构造函数指针,例如:

FARPRO Cp=Get Proc Address (Get Module Handle("kernel32.dll"),"Is Debugger Present");

同时,对字符串进行异或加密,提升静态分析难度。

总结

VS开发环境中如何进行合法的软件保护设计VS如何配合加密工具增强代码安全性这一主题,不仅是安全开发者的技术挑战,也直接影响产品上线后的版权合规性与抗攻击能力。